Certificado de profesionalidad: Seguridad en equipos informáticos.

FAMILIA DE INFORMÁTICA Y COMUNICACIONES

¿Qué es un certificado de profesionalidad?

Un certificado de profesionalidad es un tipo de titulación oficial alternativa a la formación profesional. Acredita la posesión de conocimientos, habilidades y aptitudes necesarias para el desarrollo de una actividad laboral. En este sentido, cada certificado define un perfil profesional de acuerdo con el Catálogo Nacional de Cualificaciones Profesionales. Están ordenados en 26 familias profesionales y en tres niveles de cualificación.

¿En qué consiste el curso de "Seguridad en equipos informáticos"?

Es un curso de especialización de 90 horas de nivel 3 que está asociado con la unidad de competencia UC_0486 (Asegurar equipos informáticos). En este curso aprenderás….

- Realizar un plan de seguridad, que incluye el análisis de riesgos (identificación de amenazas a la seguridad) e impacto de negocio, así como las medidas para prevenir o paliar los efectos adversos.

- Conocer la legislación en materia de de protección de datos de carácter personal, y cómo afecta a la actividad de los sistemas.

- Medidas de seguridad física e industrial de los sistemas.

- Medidas de seguridad lógica de sistemas.

- Sistemas de control de acceso de usuarios a sistemas y redes.

- Gestión de la seguridad en el acceso a los recursos compartidos en el sistema.

- Realizar auditorías en los sistemas.

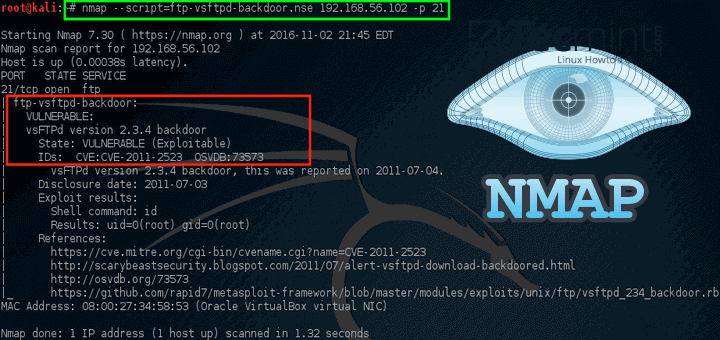

- Utilización de herramientas de análisis de puertos y servicios abiertos, para determinar aquellos que no son necesarios.

- Utilización de herramientas de análisis de tráfico de comunicaciones, para determinar el uso real que hacen los sistemas de información de los distintos protocolos, servicios y puertos.

- Medidas para reforzar la seguridad perimetral del sistema (cortafuegos).

- Protección de datos y servicios mediante el cifrado usando certificados digitales.

- Actualización de parches de seguridad de los sistemas informáticos.

- Protección de los sistemas de información frente a código malicioso.

- Utilización de redes privadas virtuales / VPN, para establecer canales seguros de comunicaciones.

¿A quién va dirigido?

- Esta acción formativa va dirigida prioritariamente a personas desempleadas. (inscritas como demandantes de empleo en el Servicio Andaluz de Empleo)

- En caso de que no se cubran las plazas destinadas a personas desempleadas, estas se otorgarán a personas trabajadoras ocupadas (aportaran informe de Vida Laboral), con un porcentaje máximo del 25% del total de plazas de la acción formativa.

- Reserva para personas con discapacidad: 5%.

Fechas y horario de realización

- Fecha de inicio del curso: 26/09/2022.

- Fecha fin del curso: 8/11/2022

- Horario: de 16.30 a 20.45 horas de lunes y miércoles

- Duración del curso: 90 horas.

Requisitos de acceso

Para el acceso a certificados de profesionalidad de nivel 3 de cualificación profesional, se de cumplir alguno de los siguientes requisitos:

- Estar en posesión del título de Bachiller.

- Estar en posesión de certificado de profesionalidad del mismo nivel que el módulo o módulos formativos y/o certificado de profesionalidad al que se desea acceder.

- Estar en posesión de un certificado de profesionalidad de nivel 2 de la misma familia y área profesional.

- Cumplir los requisitos de acceso al ciclo formativo de grado superior.

- Estar en posesión de un título de Técnico/a, Técnico/a Superior o Técnico/a Especialista.

- Haber superado el Curso de Orientación Universitaria (COU).

- Haber superado las correspondientes pruebas de acceso reguladas por las administraciones educativas.

- Tener superada la prueba de acceso a la Universidad para mayores de 25 años o de 45 años.

Lugar de presentación de solicitudes.

Las solicitudes podrán presentarse los días hábiles a partir del 16 de junio hasta el 15 de julio de 2022 en la secretaría del Centro.

Documentación a entregar.

Para solicitar la admisión deberás presentar en la secretaría del centro la siguiente documentación:

- Fotocopia DNI/NIE.

- Documento para admisión. Anexo I. debidamente cumplimentado.

- Titulación o acreditación de los requisitos de acceso a la acción formativa.

- En aquellos casos en los que la persona solicitante opte por uno de los colectivos señalados en su solicitud, deberá presentar los certificados que acrediten cada una de las circunstancias.

- Asimismo, para acreditar las circunstancias objeto de baremación para la admisión, deberá aportar la documentación justificativa.

Consulta las bases y el baremo para la admisión en este enlace.

Plazos

- Publicación de la convocatoria: 16 de junio de 2022

- Presentación de solicitudes: 16 de junio al 15 de julio

- Publicación de la relación provisional de admitidos: 18 de julio

- Alegaciones: 18 de julio al 22 de julio

- Publicación del listado definitivo: 25 de julio

- En caso de no cubrirse todas las plazas se abrirá un plazo extraordinario de solicitud del 1 septiembre al 9 de septiembre.

Programa formativo

- Modelo de seguridad orientada a la gestión del riesgo relacionado con el uso

de los sistemas de información. - Relación de las amenazas más frecuentes, los riesgos que implican y las

salvaguardas más frecuentes. - Salvaguardas y tecnologías de seguridad más habituales.

La gestión de la seguridad informática como complemento a salvaguardas y

medidas tecnológicas.

- Identificación de procesos de negocio soportados por sistemas de información.

- Valoración de los requerimientos de confidencialidad, integridad y disponibilidad

de los procesos de negocio. - Determinación de los sistemas de información que soportan los procesos de

negocio y sus requerimientos de seguridad.

- Aplicación del proceso de gestión de riesgos y exposición de las alternativas

más frecuentes. - Metodologías comúnmente aceptadas de identificación y análisis de riesgos.

- Aplicación de controles y medidas de salvaguarda para obtener una reducción

del riesgo.

- Determinación del nivel de seguridad existente de los sistemas frente a la necesaria

en base a los requerimientos de seguridad de los procesos de negocio. - Selección de medidas de salvaguarda para cubrir los requerimientos de

seguridad de los sistemas de información. - Guía para la elaboración del plan de implantación de las salvaguardas

seleccionadas.

- Principios generales de protección de datos de carácter personal.

- Infracciones y sanciones contempladas en la legislación vigente en materia de

protección de datos de carácter personal.

Identificación y registro de los ficheros con datos de carácter personal utilizados

por la organización. - Elaboración del documento de seguridad requerido por la legislación vigente

en materia de protección de datos de carácter personal.

- Determinación de los perímetros de seguridad física.

- Sistemas de control de acceso físico mas frecuentes a las instalaciones

de la organización y a las áreas en las que estén ubicados los sistemas

informáticos. - Criterios de seguridad para el emplazamiento físico de los sistemas

informáticos. - Exposición de elementos mas frecuentes para garantizar la calidad y

continuidad del suministro eléctrico a los sistemas informáticos. - Requerimientos de climatización y protección contra incendios aplicables a los

sistemas informáticos. - Elaboración de la normativa de seguridad física e industrial para la

organización. - Sistemas de ficheros más frecuentemente utilizados.

- Establecimiento del control de accesos de los sistemas informáticos a la red

de comunicaciones de la organización. - Configuración de políticas y directivas del directorio de usuarios.

- Establecimiento de las listas de control de acceso (ACLs) a ficheros.

- Gestión de altas, bajas y modificaciones de usuarios y los privilegios que

tienen asignados. - Requerimientos de seguridad relacionados con el control de acceso de los

usuarios al sistema operativo. - Sistemas de autenticación de usuarios débiles, fuertes y biométricos.

- Relación de los registros de auditoría del sistema operativo necesarios para

monitorizar y supervisar el control de accesos. - Elaboración de la normativa de control de accesos a los sistemas informáticos.

- Identificación de los protocolos, servicios y puertos utilizados por los sistemas

de información. - Utilización de herramientas de análisis de puertos y servicios abiertos para

determinar aquellos que no son necesarios. - Utilización de herramientas de análisis de tráfico de comunicaciones para

determinar el uso real que hacen los sistemas de información de los distintos

protocolos, servicios y puertos.

- Modificación de los usuarios y contraseñas por defecto de los distintos sistemas

de información. - Configuración de las directivas de gestión de contraseñas y privilegios en el

directorio de usuarios. - Eliminación y cierre de las herramientas, utilidades, servicios y puertos

prescindibles. - Configuración de los sistemas de información para que utilicen protocolos

seguros donde sea posible. - Actualización de parches de seguridad de los sistemas informáticos.

- Protección de los sistemas de información frente a código malicioso.

- Gestión segura de comunicaciones, carpetas compartidas, impresoras y otros

recursos compartidos del sistema. - Monitorización de la seguridad y el uso adecuado de los sistemas de

información.

- Relación de los distintos tipos de cortafuegos por ubicación y funcionalidad.

- Criterios de seguridad para la segregación de redes en el cortafuegos mediante

Zonas Desmilitarizadas / DMZ. - Utilización de Redes Privadas Virtuales / VPN para establecer canales seguros

de comunicaciones. - Definición de reglas de corte en los cortafuegos.

- Relación de los registros de auditoría del cortafuegos necesarios para monitorizar

y supervisar su correcto funcionamiento y los eventos de seguridad. - Establecimiento de la monitorización y pruebas del cortafuegos.

Puedes consultar en este enlace la descripción oficial del módulo formativo (BOE).

Instalaciones

El curso se impartirá en un aula dotada con ordenadores (uno para cada alumno), conexión de alta velocidad a Internet, y medios audiovisuales..

Para ver más puedes dar un paseo virtual por las instalaciones de Centro.

Inserción laboral

- Consultor de seguridad.

- Administrador de seguridad en redes.

- Técnico de respuesta a incidentes en ciberseguridad.

- Hacker ético.

Normativa

Currículum del curso: Disposición 10 de junio de 2011 (BOE).

Procedimiento de admisión: Instrucciones del 3 de diciembre de 2021 (BOE).